如果你在网络安全行业里待得久一点,就会发现一个有趣现象:有些词突然开始频繁出现,仿佛凭空冒出来似的,但其实背后都有自己的“故事线”。“Trusted”就是这样一个词。

它的历史比多数人想象得更长,也更曲折。如果你把过去三十年的 NIST 标准摊开,它几乎像是一条贯穿全书的隐线——从不起眼的小注脚,逐渐变成产业的共同语言,再到最近几年重新被政治化、被误解、甚至被过度使用。

我总觉得,这个词的演变几乎可以写成一部行业人物传记:一个技术词从工程师的实验室里走出来,穿上政策外衣,被合规体系推向中心,又在全球的产业博弈中被不断拉扯。

一、技术理想主义的年代:TCB 和“可信核心”的诞生

我第一次认真接触到“trusted”,是在 90 年代末的 NIST《SP 800-12》。那是一本教人理解安全的“入门百科”,有点像那时代学生常读的《操作系统概念》。书里有一段关于“trusted computing base(TCB)”的描述,强调系统内部需要有一块“安全策略必须依赖的纯净地带”。那种写法带着典型的工程浪漫主义,仿佛只要把关键组件做得足够小、足够干净、安全性就可以被证明。

当时的“trusted”更多像是技术人的自娱自乐:它有点抽象、有点精英主义,也不算接地气。但它确实为后来几十年的安全工程打下了标准语义基础。

二、现实主义的醒悟:被信任的人,才是最大的不确定性

千禧年以后,NIST 的语气突然变得成熟而谨慎。《SP 800-30》把“trusted insider”写入威胁模型。《SP 800-37》讨论对第三方的“信任程度”。

这些变化听上去像是学术术语的调整,但它们背后是整个行业的一次认知转折:信任本身就是风险。

这可能是“trusted”第一次被从技术层面往组织治理的方向重塑。你会感觉到,这个词开始“长大”,从硬件、内核扩展到了人的选择、供应链的安排和合作关系的建立。

三、制度化的黄金时代:800-53 把“trusted”变成审计项

真正让“trusted”成为产业语言的,是 800-53 的时代。那是 NIST 标准历史上第一次把“trusted”写成明确的可验证控制,并且要求联邦机构必须遵守。

最具代表性的例子是“trusted path”。听上去抽象,但它的意思其实很朴素:系统必须提供一条不会被普通程序伪造的安全通道,让用户可以直接与真正的安全核心交互。问题在于,一旦它被写入控制清单,世界就随之改变了:

- 厂商需要解释自己的产品如何提供 trusted path;

- 审计方要根据控制项实际验证实现是否成立;

- 安全工具开始自动检测 trusted path 是否满足要求;

- 采购方会在招标文件里要求产品“符合 800-53 相关控制”。

在这个时期,“trusted”第一次从一种概念跃升为一种指标。

它成了一个可以被检验、被质疑、被打分的东西。这种制度化力量,比任何白皮书或技术演讲都要强大得多。

四、供应链时代:可信不再是标签,而是交易成本

到了 2010 年代,供应链安全突然成为各国焦点。门槛低、链条长、对外依赖高的数字供应链,被迫走上了审视台。

NIST 的《SP 800-161》在这种背景下出台,把“trusted supplier”“trusted source”写进了供应链治理方法论。当时我第一眼看到这些词时,并没有意识到它们的工业影响力。但过两年再看,已经完全不同了。

欧洲大型电信公司、日本的制造商、美国的政府承包商,都开始把“trusted supplier”写进 RFP 和合同。一些企业甚至悄悄建立了自己的“供应商信任指数”,说是评估供应链风险,本质上却把“trusted”变成了准入门槛。于是乎,Trusted成了一个表征人们期待的标签。

这一时期的“trusted”,已经完全摆脱软件工程的语境,成为一种带有商业后果的标签。一旦失去这顶帽子,你可能会失去一整个市场。

五、新时代的重置:Zero Trust 让“trusted”回到它该有的位置

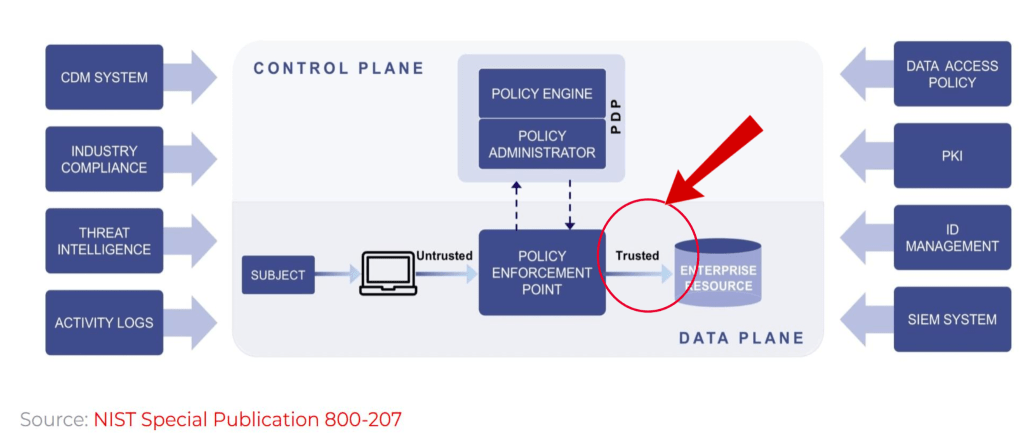

技术世界有时也会突然醒悟。Zero Trust 的兴起,就是一次行业集体反思。NIST 的《SP 800-207》——你给我看的下图正来自于此——做了一个看似简单,却意义深远的决定:

trusted 不再是一个“身份标签”,而是一种“实时判定”。

在这个模型里,每一次访问、每一个请求,都要经过策略引擎的重新审视。上一秒 trusted,不代表下一秒还能继续 trusted。

换句话说,Zero Trust 把“trusted”的语气从“这是可信的”改成了“这一刻,我们允许它被信任”。对我而言,这是“trusted”在整个历史演变中最成熟的时刻。它第一次被用回了一个健康的位置——不再是身份、不是政治、不是广告,而是状态。而状态是多变的,更多的仍然是需要技术判定。

六、欧洲的“trusted”热潮:一个词正在被拉向非技术因素,而不是工程

不过就在美国把 trusted 的技术语义理顺的时候,欧洲却开始走上另一条道路。过去几年,“trusted”在欧洲法规、政策草案与行业倡议中出现得越来越频繁:EUCS、GAIA-X、ENISA 的供应链模型、各国的本地化云倡议……媒体尤其偏爱这个词——它听上去谨慎、负责,又有点保护本土产业的色彩。

但问题是,欧洲的安全标准传统——Common Criteria、BSI 的方案、NCSC CAS 等——完全是另一套体系,强调测试、验证和证据,而不是标签。

当“trusted”被过度使用时,它开始呈现一种危险的倾向:它渐渐被当成一种“身份”,而不是一种结果。更糟的是,有人开始把它当成区域产业保护的正当化工具,仿佛只要是本地供应商,就天然更“trusted”。

这不仅不严谨,也不公平。

一些在欧洲做业务的几家全球企业,他们对这一趋势颇为焦虑。真正做工程的人都知道,可信不是口号,而是验证;不是国籍,而是技术。如果“trusted”变成政治标签,而不是技术评估,那么它就不再是一种安全机制,而是一种新的贸易壁垒。

七、“Trusted”的未来:可能会回到它最初的模样

纵观这三十年,“trusted”从未真正停下脚步:

- 它是工程师手里的微结构;

- 是管理者桌上的风险因子;

- 是合规条款里的硬指标;

- 是供应链谈判里的筹码;

- 是 Zero Trust 世界中的临时签证;

- 也是欧洲媒体口中的“安全图腾”。

但我总觉得,它终有一天会回到更健康、更朴素的定义:

可信不是身份,而是证据;不是国籍,而是验证;不是标签,而是行为表现。

而尤其是这个源自NIST的“标签”,三十年来也并没有让世界更安全;而欧洲似乎应该依靠自己的技术标准定义适合通过技术来界定状态的新技术标准与要求。

参考来源(非完整列表)

- NIST SP 800-12 Rev.1 – An Introduction to Information Security

- NIST SP 800-30 – Guide for Conducting Risk Assessments

- NIST SP 800-37 Rev.2 – Risk Management Framework

- NIST SP 800-53 Rev.5 – Security and Privacy Controls

- NIST SP 800-161 Rev.1 – Cybersecurity Supply Chain Risk Management

- NIST SP 800-207 – Zero Trust Architecture

- ENISA — Cybersecurity Supply Chain Toolkit

- European Union Cybersecurity Act(EU Cybersecurity Certification Framework)

- GAIA-X Technical Documentation & Trust Framework

- EUCS(European Cybersecurity Certification Scheme for Cloud Services)草案

Leave a comment